Tips Memilih Jasa Copywriting yang Tepat

Dalam era digital yang penuh persaingan, copywriting menjadi salah satu elemen kunci dalam strategi pemasaran yang efektif. Memilih jasa copywriting… Baca selanjutnya

Dalam era digital yang penuh persaingan, copywriting menjadi salah satu elemen kunci dalam strategi pemasaran yang efektif. Memilih jasa copywriting… Baca selanjutnya

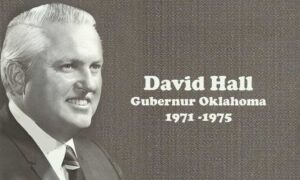

David Hall adalah figur yang pernah menjabat sebagai Gubernur Oklahoma pada periode 1971 hingga 1975. Namun, kehidupan politiknya diliputi oleh… Baca selanjutnya

Membangun komputer desktop sendiri bisa menjadi pengalaman yang memuaskan dan memberikan kepuasan tersendiri. Dengan mengerti bagaimana menyusun komponen-komponen yang sesuai,… Baca selanjutnya

Berwisata adalah salah satu kegiatan yang sangat dinanti oleh banyak orang. Namun, agar perjalanan berjalan mulus dan menyenangkan, ada beberapa… Baca selanjutnya

Tren bisnis di era digital saat ini semakin berkembang pesat. Era di mana digital dan jaringan memainkan peran utama dalam… Baca selanjutnya

Keluarga, adalah entitas yang sangat berarti dalam kehidupan kita. Mereka adalah individu yang pertama kali kita jumpai sejak lahir, mereka… Baca selanjutnya

Dalam lingkup pendidikan, jaringan internet telah menjadi sebuah wadah penting bagi siswa dan pelajar perguruan tinggi dalam memperoleh pengetahuan dan… Baca selanjutnya

Dalam dunia digital yang terus berubah, keberadaan situs atau blog merupakan hal yang lazim. Tetapi, pertanyaan mendasar yang sering muncul… Baca selanjutnya

Dalam ranah simbolisme dan metafora, lentera telah menjadi lambang kebijaksanaan dan pencerahan. Menurut blog Lentera Kecil lambang ini telah hadir… Baca selanjutnya

Pendidikan adalah landasan penting bagi kemajuan masyarakat, dan AI telah merubah signifikan dalam metode pembelajaran. Sistem pembelajaran berbasis AI dapat… Baca selanjutnya